Pilotez votre surface d’attaque avec une seule source de vérité

Rassemblez et unifiez vos données IT & Cyber pour découvrir rapidement vos écarts d’inventaire, prioriser vos actions de remédiation et accélérer vos audits.

Vos équipes IT & Cyber perdent 52%* de leur temps à rassembler de la donnée manuellement

Avec OverSOC,

concentrez-vous sur l’essentiel.

Collectez les données de tous les outils de vos équipes IT et SecOps (par API), ainsi que les données de vos équipes métiers (par fichiers plats) et rassemblez-les dans une base de donnée unique, le tout sans agent.

Ne perdez plus de temps à alterner entre 15 outils différents.

Automatisez l’ingestion, la normalisation et la consolidation de vos données dans un référentiel commun. Plus d’actifs en double, plus de copier-coller dans des tableurs et des tableaux de bord manuels !

Fluidifiez les opérations de vos équipes IT & SecOps pour qu’ils puissent se concentrer là où leur expertise est requise.

Optimisez l’enrichissement de vos données en intégrants des sources de données externes telles que les bulletins de sécurité de sources certifiées.

Intégrez du contexte métier grâce à la fonction Tag pour une prise de décision alignée avec les objectifs stratégiques de votre organisation.

Réduisez le risque en améliorant votre gestion des vulnérabilités et votre réponse à incident.

Requêtez vos données cyber via le système de filtre et obtenez des réponses précises sur l’état de votre système d’information.

Utilisez les filtres pré-enregistrés d’OverSOC, basés sur des besoin client concrets, ou créez vos propres filtres et enregistrez les pour les partager à vos collaborateurs.

Accédez rapidement à des informations clé et assurez une surveillance proactive de votre système d’information.

Vérifiez l’état de santé de votre système d’information et repérez les incohérences en un coup d’œil grâce à notre bibliothèque de plus de 100 KPI préconfigurés et configurez des alertes liées à ces indicateurs.

Soyez alertés des risques avant qu’ils ne deviennent critiques.

Générez directement depuis OverSOC des tickets dans votre outil de ticketing pour orchestrer et déléguer vos actions de remédiations.

Facilitez la coordination des équipes IT & SecOps.

Exportez les résultats de vos requêtes aux équipes en charge de la remédiation, partagez vos filtres associés et communiquez de manière plus claire l’état de votre système d’information à vos collaborateurs via un export de données simple et rapide.

Présentez les risques cyber de manière claire et impactante.

Le CAASM made in France

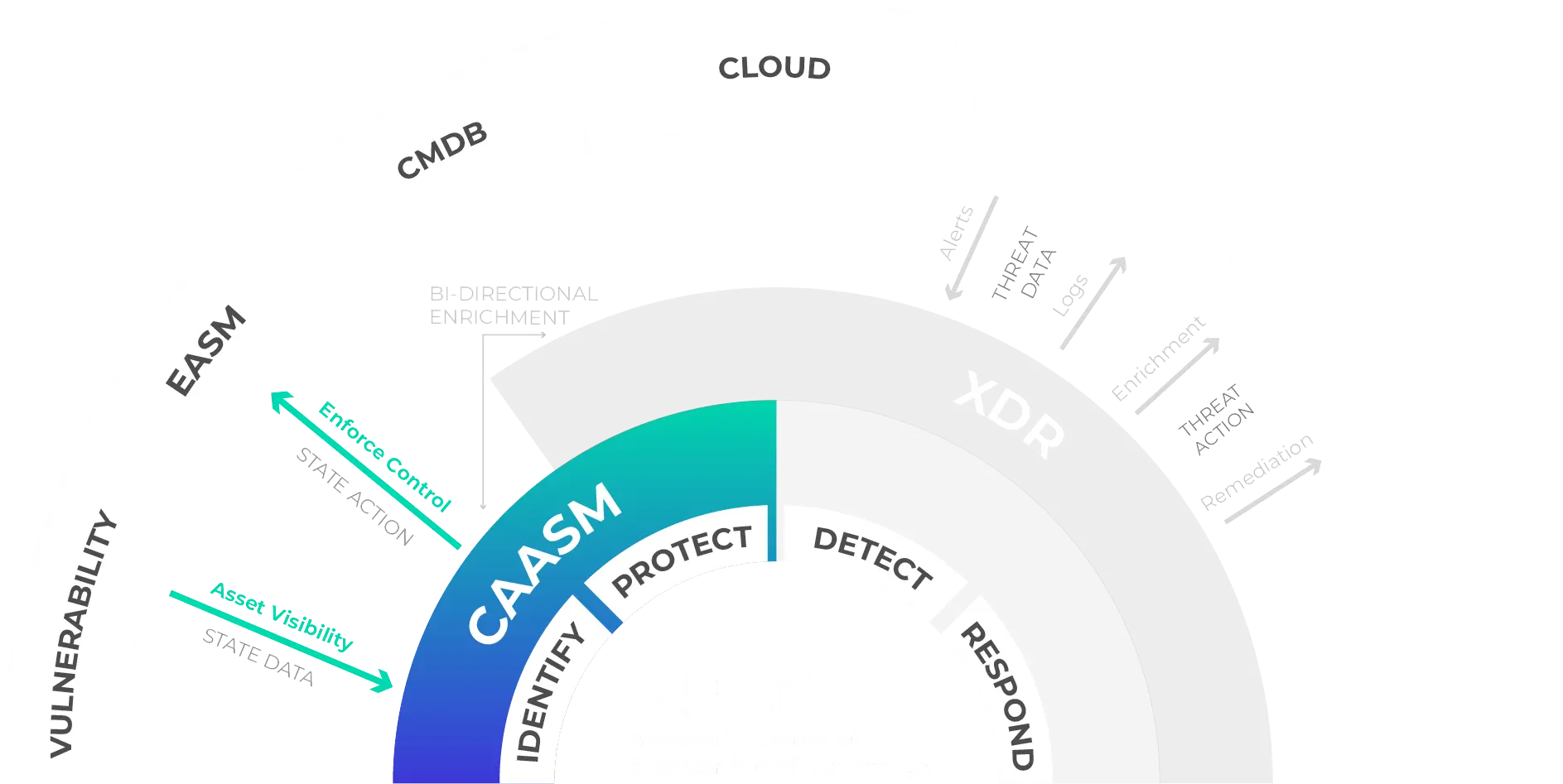

Selon l'organisation Gartner, le Cyber Asset Attack Surface Management (CAASM) est un solution en pleine croissance qui permet aux équipes IT & Cyber de tirer le meilleur profit de leur outils et données existantes sur la gestion de leurs actifs (matériels, applications, cloud et utilisateurs). Une solution CAASM collecte via APIs ou autres imports les données existantes des différents outils en place (CMDB, scan de vulnérabilité,...) sur les actifs (internes et externes), les consolide et les unifie. Cette base de vérité est régulièrement mise à jour via les APIs, enrichie par les enjeux métiers des différents actifs.

Cette consolidation régulière permet d'identifier très rapidement les écarts d'inventaire, de prioriser facilement les actions de remédiation, de préparer sereinement les audits de conformité et d'avoir un référentiel opérationnel et partagé en cas d'attaque.

Notre second livre blanc rédigé en partenariat avec le CESIN

Nous avons mené en 2023 une enquête auprès des RSSI du CESIN afin de comprendre le niveau de maturité des organisations françaises en matière de cybersécurité ainsi que leurs attentes vis à vis de la technologie CAASM. C’est avec plaisir que nous collaborons à nouveau cette année avec le CESIN afin de réitérer cette enquête. Pré-inscrivez vous afin de recevoir dès sa sortie ce livre blanc exclusif.

OverSOC remporte la distinction

“Centre de conduite des opérations cyber militaires”

Lors du défi « Centre de conduite des opérations Cyber militaires 3.0 », nous avons collaboré avec Thales dans le but de révolutionner la visualisation du cyberespace, l’objectif étant de proposer une vue qui soit adaptée à plusieurs profils :

- Les experts de la cybersécurité voulant faciliter leurs analyses techniques

- Le commandement cyber pour aider à la prise de décision et à la conduite des opérations

- Les hautes autorités pour la compréhension des points de situation opérationnels

Une équipe située sur le Campus Cyber Hauts-De-France

En tant qu'acteur local ancré dans l'écosystème cyber de la région Hauts-de-France, OverSOC bénéficie d'une position privilégiée pour comprendre les enjeux spécifiques auxquels les entreprises de la région sont confrontées, en les aidant à mettre en place des mesures de prévention efficaces pour protéger leurs actifs et renforcer leur posture de sécurité, leur agilité et leur résilience.

.webp)

.webp)